目次

不正アクセスって何??

Microsoft 365 の ユーザーアカウントやパスワードが流出してしまった場合や、パスワードアタックを受け突破されてしまった場合に、

流出/突破されたアカウント情報を利用して悪意のあるユーザーから不正にMicrosoft 365 へアクセスされてしまう可能性があります。

これが不正アクセスです。

不正にアクセスされたことに気づかず放置することで、流出してしまったアカウントでのTeamsへのアクセス、Exchange Onlineや共有コンテンツへのアクセスをされてしまい、会社の重要な情報を取得される可能性があります。

アクセス状況を分析する機能って何??

Azure AD Identity Protection という機能を利用します。

この機能により、ユーザーアカウントのサインインが施行されたことを記録しアクセス状況を分析することが可能です。

Azure AD Identity Protectionって何??

この機能を利用することで、不正アクセスではないか。をリアルタイムに分析し評価してくれます。

評価した結果を「危険なユーザー」/「危険なサインイン」という2パターンで評価します。

※本機能は、Microsoft 365 E5 または、 Azure AD Premium P2 , Enterprise Mobility Security E5 ( EMS E5 )が必要です

- 危険なユーザー

- 判定材料としては現在使用しているIDとパスワードが流出 (漏洩) したことがある、または、している。

これは、Microsoft が闇サイトや貼り付けサイトを巡回し、集計した情報が元になるようです。 - Microsoft 365 アカウントが、異常な動作をしていたり、既知の攻撃を受けている状態が確認されている場合

- 判定材料としては現在使用しているIDとパスワードが流出 (漏洩) したことがある、または、している。

- 危険なサインイン

- 地理的に離れた場所 (日本、米国)からサインインしているおり、接続した1回目と2回目の場所に利用者が移動するまでの時間を考慮しリスクとしてみなします。

- 匿名IPからのアクセスをしている。

- マルウェアに感染しているIPアドレスからのサインインを行った場合ボットサーバーと接触していたIPアドレスに対して判断されます。

- 過去のサインイン履歴と比較し、異常と判断されます。これはユーザーが過去に使用した場所や行動を収集し、異常な行動をしていないか確認しています。

- 管理者アカウントを利用して、本機能の管理者専用ページにてユーザーをセキュリティ侵害としてマークした場合。

- IP評価ソースから受信した悪意のあるIPアドレスからのサインインしている場合。

- Exchange Onlineの受信トレイで異常な動作をしている場合。

※Microsoft Cloud App Securityが必要です。 - Exchange Onlineの受信トレイから異常な転送をしている場合。

※Microsoft Cloud App Securityが必要です - よく使われるパスワードを複数のMicrosoft 365 アカウントに対して認証を試した場合。

Azure AD Identity Protection の確認方法

- Azure Active Directory admin center を開きます。

(https://aad.portal.azure.com/) - ページを開いたら、画面左側の[Azure Active Directory]をクリックします。

![[Azure Active Directory]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AzureADIdentity-Protection-不正アクセス1.png)

- 開かれた画面の左下にある[セキュリティ]をクリックします。

![[セキュリティ]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- 開かれた画面の左側にある[Identity Protection]をクリックします。

![[Identity Protection]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

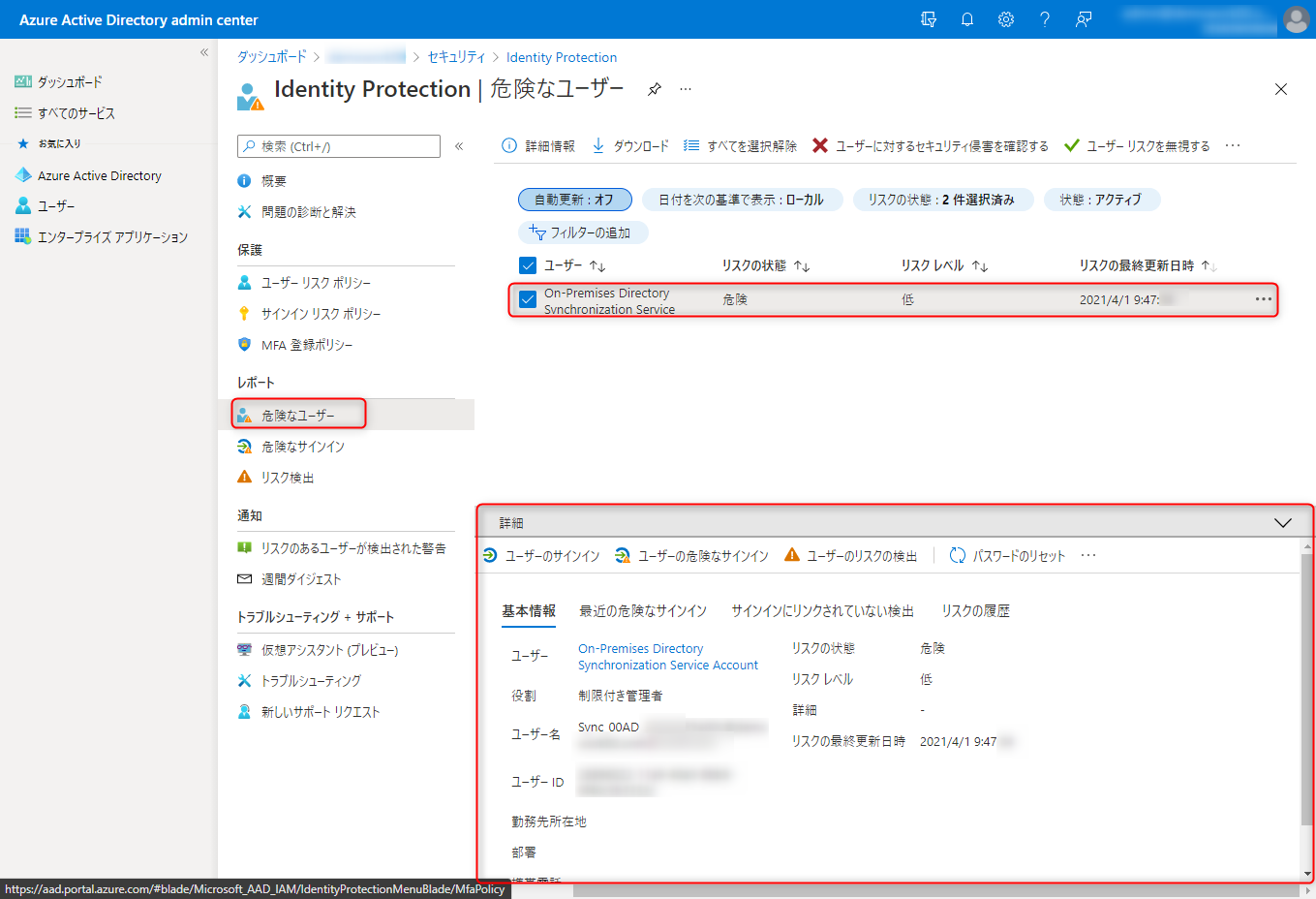

- 開かれた、[Identity Protection]画面の左側に[レポート]の中に[ 危険なユーザー ] / [ 危険なサインイン ]があります。

こちらをクリックすることで、利用しているテナントに対してのアクセスのリスクを一覧表示することが可能です。![[ 危険なユーザー ] / [ 危険なサインイン ]](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

※私のテナントで、[危険なユーザー]が1件出ていたので以下に出力例として画像を配置させてもらいます。

契約を検討している方はご参考にしてみてください。

画面左側の[・・・]をクリックすることで、[ユーザーに対するセキュリティ侵害を確認]したり[アクセスをブロック]することが可能です。![[ユーザーに対するセキュリティ侵害を確認]したり[アクセスをブロック]する](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

危険なユーザー / 危険なサインイン によって 検出されたリスクに対するアクセス制限

付与された リスク レベルに対してアクセスをブロックすることが可能です。

また、アクセスを許可するためにパスワードを変更させたり、多要素認証を要求することが可能です。

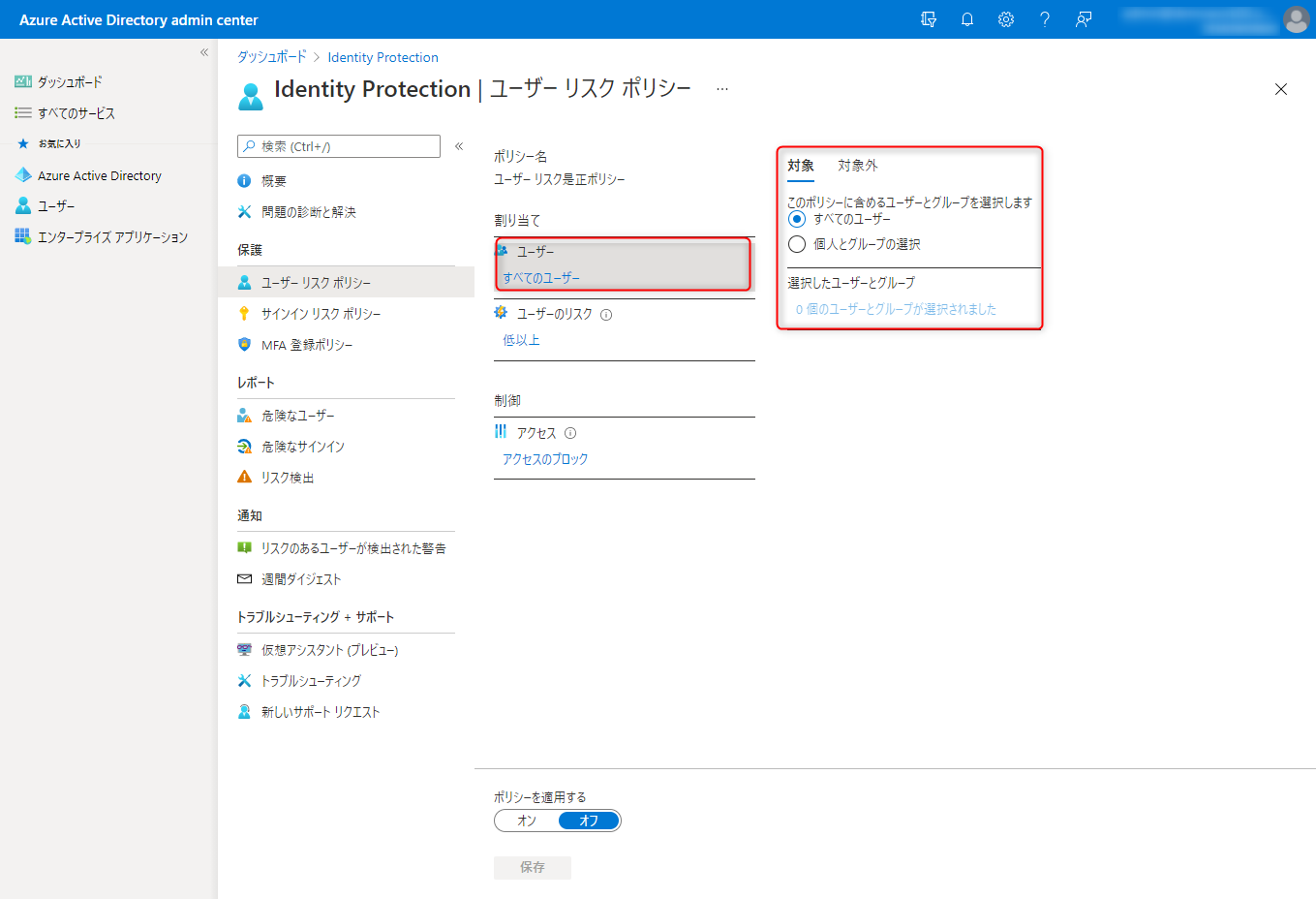

ユーザー リスク ポリシー の設定方法

- 上記手順5の [Identity Protection]画面の左側にある[ユーザー リスク ポリシー]をクリックします。

![[ユーザー リスク ポリシー]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- 必要に応じて制御対象とするユーザーを変更する場合は、[ユーザー]欄の[すべてのユーザー]クリックして、対象とするユーザーを変更してください。

- 必要に応じて制御対象とする[ ユーザー のリスク ]を変更してください。

判定された リスク レベル に応じて、ポリシーにて制御する範囲を変更することが可能です。

高 / 中以上 / 低以上 と3種類ありますが、どういった条件で各レベルが定義されるかは公開されていません。![制御対象とする[ ユーザー のリスク ]を変更](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- [アクセス]欄にて、[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが パスワードの変更を求め変更した場合はアクセスさせることが可能という制御が可能です。

必要な設定を施したら、[ポリシーを適用する] を [オン] に変更して、画面下部の[保存]をクリックして完了です。![[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが パスワードの変更を求め変更した場合はアクセスさせることが可能という制御が可能](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

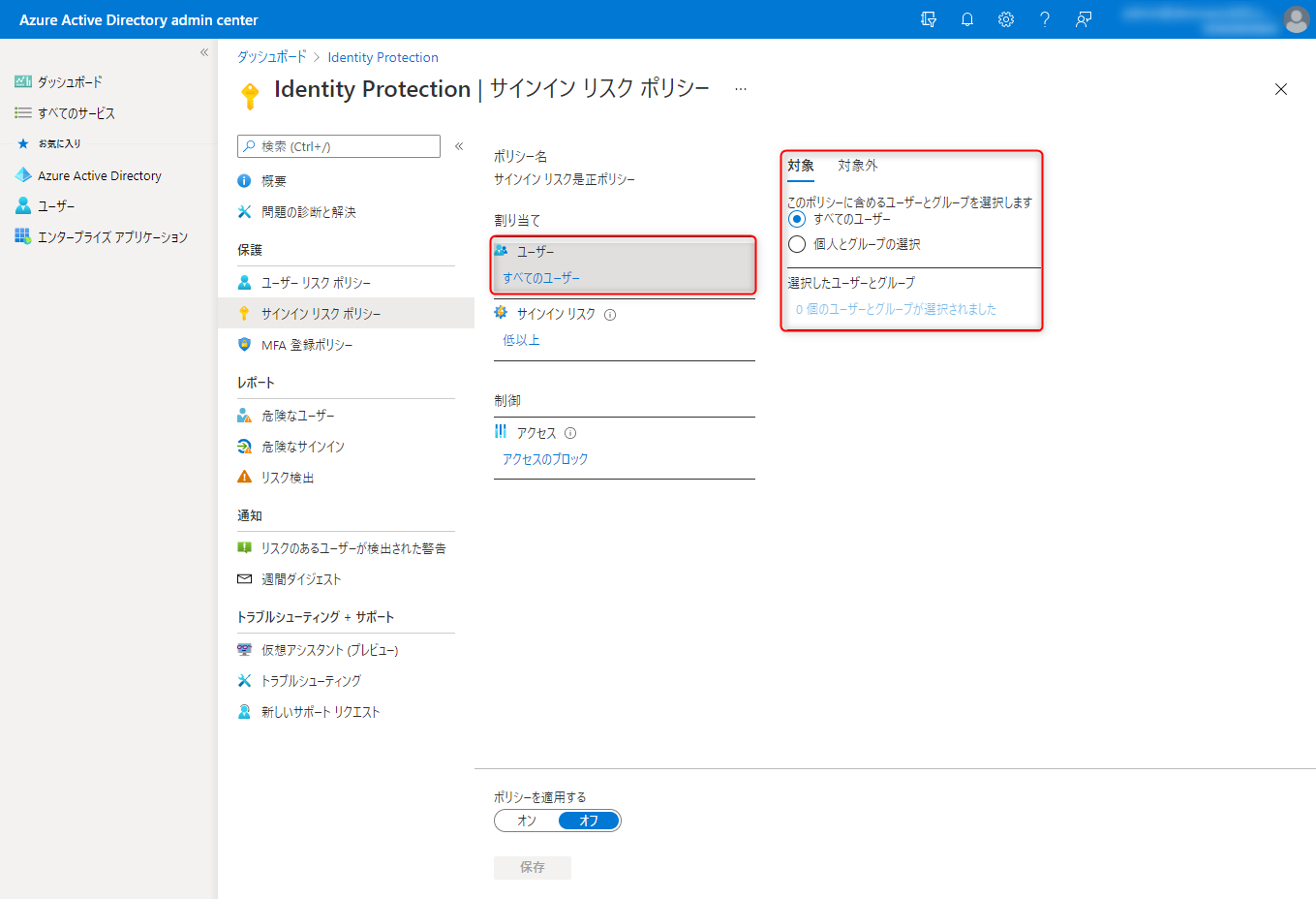

サインイン リスク ポリシー の設定方法

- 上記手順5の [Identity Protection]画面の左側にある[サインイン リスク ポリシー]をクリックします。

![[サインイン リスク ポリシー]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- 必要に応じて制御対象とするユーザーを変更する場合は、[ユーザー]欄の[すべてのユーザー]クリックして、対象とするユーザーを変更してください。

- 必要に応じて制御対象とする[ サインイン リスク ]を変更してください。

判定された リスク レベル に応じて、ポリシーにて制御する範囲を変更することが可能です。

高 / 中以上 / 低以上 と3種類ありますが、どういった条件で各レベルが定義されるかは公開されていません。![制御対象とする[ サインイン リスク ]を変更](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- [制御]欄にて、[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが 多要素認証を求め認証に成功した場合は、アクセスさせることが可能という制御が可能です。

必要な設定を施したら、[ポリシーを適用する] を [オン] に変更して、画面下部の[保存]をクリックして完了です。![[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが 多要素認証を求め認証に成功した場合は、アクセスさせることが可能という制御が可能](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

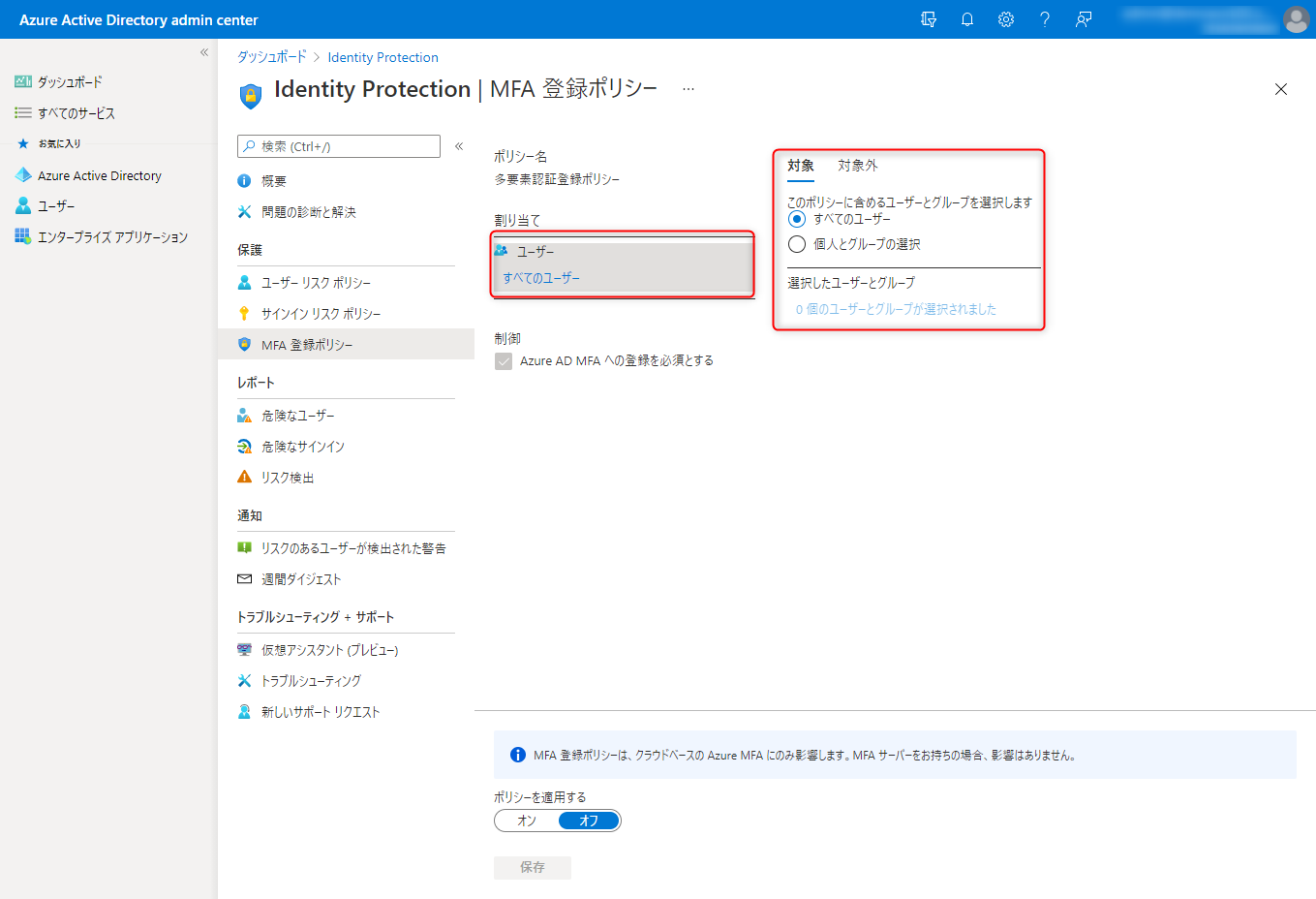

MFA 登録ポリシー

条件付きアクセス と 組み合わせ上記2種類よりも詳細な制御を行いたい場合は、本ポリシーを有効化します。

設定箇所が複数にわたるので、管理面が大変になるのがネックです。

- 上記手順5の [Identity Protection]画面の左側にある[MFA 登録 ポリシー]をクリックします。

![[MFA 登録 ポリシー]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

- 必要に応じて制御対象とするユーザーを変更する場合は、[ユーザー]欄の[すべてのユーザー]クリックして、対象とするユーザーを変更してください。

- [ポリシーを適用する]を[オン]にし、画面下部の[保存]をクリックします。

その後、条件付きアクセス側の設定を行っていくことになりますが、本記事では省略させてもらいます。![[ポリシーを適用する]を[オン]にし、画面下部の[保存]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABU8AAAOgAQMAAAA3VxVNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAALBJREFUGBntwYEAAAAAw6D7Uw/gCtUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAACAE2v+AAF6bf1dAAAAAElFTkSuQmCC)

まとめ

組織内で クラウドサービス の活用が進められていく中で、ユーザーのアカウント情報を守る方法を未導入の企業様は多いと思います。

複数のクラウドサービスを利用していると、クラウドサービスごとにユーザーアカウントを保護する方法を検討し費用がかさんでしまいますが、Azure AD を認証プロバイダ ( IDP ) として活用することで、他クラウドサービスへの認証も まとめて保護することが可能です。

ライセンス価格が高い!であきらめず、企業の宝である情報を保護するために、ぜひ導入を検討してください。

Microsoft 365 にて強固なパスワードの利用が推奨されていますが、アカウント情報は知らぬ間に流出/漏洩している物です。

Identity Protection で 自動的に検知し、不正アクセスをブロックしましょう。

それでも費用が高いよ!!って方は、Enterprise Mobility Security E3 ( EMS E3 ) で出来る、条件付きアクセスをご活用頂くことで自動的に検知はできずとも海外からのアクセスを防ぐ(ランダムアタック防止)や多要素認証/条件に合う端末のみアクセスなど実現できます。

ぜひぜひご検討ください。

![[セキュリティ]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AzureADIdentity-Protection-不正アクセス2.png)

![[Identity Protection]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AzureADIdentity-Protection-不正アクセス3.png)

![[ 危険なユーザー ] / [ 危険なサインイン ]](https://kurataku.com/wp-content/uploads/2021/07/AzureADIdentity-Protection-不正アクセス4.png)

![[ユーザーに対するセキュリティ侵害を確認]したり[アクセスをブロック]する](https://kurataku.com/wp-content/uploads/2021/07/AzureADIdentity-Protection-不正アクセス6.png)

![[ユーザー リスク ポリシー]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AADIP-ユーザーリスクポリシー1.png)

![制御対象とする[ ユーザー のリスク ]を変更](https://kurataku.com/wp-content/uploads/2021/07/AADIP-ユーザーリスクポリシー3.png)

![[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが パスワードの変更を求め変更した場合はアクセスさせることが可能という制御が可能](https://kurataku.com/wp-content/uploads/2021/07/AADIP-ユーザーリスクポリシー4.png)

![[サインイン リスク ポリシー]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AADIP-サインインリスクポリシー1.png)

![制御対象とする[ サインイン リスク ]を変更](https://kurataku.com/wp-content/uploads/2021/07/AADIP-サインインリスクポリシー3.png)

![[アクセスをブロック] するか もしくは、[ア[クセスを許可]するが 多要素認証を求め認証に成功した場合は、アクセスさせることが可能という制御が可能](https://kurataku.com/wp-content/uploads/2021/07/AADIP-サインインリスクポリシー4.png)

![[MFA 登録 ポリシー]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AADIP-MFA登録ポリシー1.png)

![[ポリシーを適用する]を[オン]にし、画面下部の[保存]をクリック](https://kurataku.com/wp-content/uploads/2021/07/AADIP-MFA登録ポリシー3.png)