本記事に記載の内容は、

「Azure AD Application Proxy Connector (AADAPC)の実装方法」に関する内容となっています。

目次

Azure AD Application Proxy Connector - Kerberosの制約付き委任について

Webアプリケーションにて統合Windows認証を構成している場合、

Azure AD Application Proxy Connector経由で接続したデバイスがドメインに参加している場合は

Webアプリケーションのログイン画面は表示させたくない(SSO実施)という要望があると思います。

これを実現するために、アプリケーション プロキシ コネクタにKerberosの制約付き委任(KCD)を設定する必要があります。

KCDを設定することで、外部ネットワークからAzure AD Application Proxy Connectorを経由して

Webアプリケーションにアクセスした場合でも、例外的にアクセスを認めることが可能になります。

Kerberosの制約付き委任 ( KCD ) - 前提条件

- 対象のWebアプリケーションが、統合 Windows 認証を使用していること

- 対象となるWebアプリケーションが、サービス プリンシパル名 を持っていること

- アプリケーション プロキシ コネクタを実行するサーバーがドメインに参加していること

- Webアプリケーションが、ドメインに参加していること

- コネクタ サーバーとWebアプリケーションが[同一のドメインに参加 or 信頼関係が結ばれており信頼する側のドメインに所属]していること

- アプリケーション プロキシ コネクタに [TokenGroupsGlobalAndUniversal 属性]を読み取る権限を持っていること

- オンプレミスADとAzureADでユーザーをマッピングできる状態になっていること

Kerberosの制約付き委任 ( KCD ) - 導入手順

Azure AD Application Proxy Connector を導入したサーバーに対して

Kerberosの制約付き委任を設定する方法を記載していきます。

なお私の環境は、統合 Windows 認証を有効化したWebアプリケーションサーバー(IIS)に対して

Azure AD Application Proxy Connectorを使用して外部ネットワークからの接続およびKerberosベースのSSOを構成しています。

Azure AD Application Proxy Connectorの導入手順は以下記事を参照してください。 本記事に記載の内容は、「Azure AD Application Proxy Connector (AADAPC)の実装方法」に関する内容となっています。 AADAPC - Azure AD アプ ... 続きを見る

AADAPC - Azure AD Application Proxy Connector 実装方法

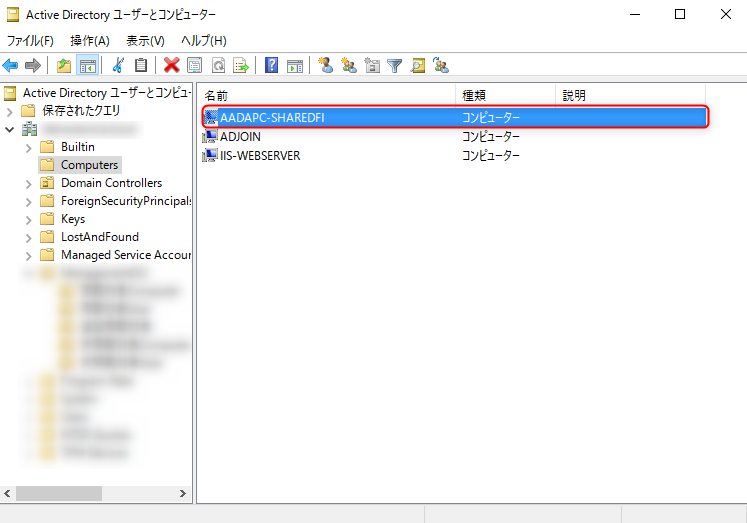

- オンプレミスのADにて、[Active Directory ユーザーとコンピューター]を開きます。

- Azure AD Application Proxy Connectorを導入したサーバーのコンピューターアカウントを探します。

- コンピューターアカウントを右クリックして[プロパティ]をクリックします。

![コンピューターアカウントを右クリックして[プロパティ]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAu4AAAIKAQAAAABUs/fzAAAAAnRSTlMAAHaTzTgAAABHSURBVHja7cExAQAAAMKg9U9tB2+gAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAHgPBtgABSP+3dwAAAABJRU5ErkJggg==)

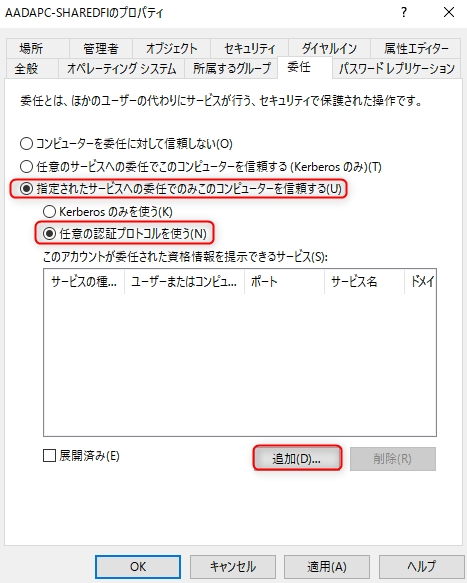

- Azure AD Application Proxy Connectorを導入したサーバーのプロパティにて

[委任]タブをクリックします。![Azure AD Application Proxy Connectorを導入したサーバーのプロパティにて [委任]タブをクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAdQAAAJNAQAAAACg3bnXAAAAAnRSTlMAAHaTzTgAAAA4SURBVHja7cEBAQAAAIIg/69uSEABAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA/BqKDAABmLwDcAAAAABJRU5ErkJggg==)

- 以下設定を行ったうえで、[追加]をクリックします。

- 指定されたサービスへの委任でのみこのコンピューターを信頼する:選択

- 任意の認証プロトコルを使う:選択

- Webアプリケーションが実装されているサーバー名を入力し、

[http/サーバー名]となっている項目を探しクリックします。その後[OK]をクリックします。![[http/サーバー名]となっている項目を探しクリックします。その後[OK]をクリック](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAcsAAAG8AQAAAACZXrOTAAAAAnRSTlMAAHaTzTgAAAAwSURBVHja7cExAQAAAMKg9U9tDQ+gAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAHgxZlQAAQax8ssAAAAASUVORK5CYII=)

- 上記で追加した[http/サーバー名]が追加されたことを確認し、[適用]をクリックした後に[OK]をクリックして完了です。

※ここで追加したものがサービスプリンシパル名というものです。![[http/サーバー名]が追加されたことを確認し、[適用]をクリックした後に[OK]をクリックして完了](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAdwAAAJKAQAAAACuD8mbAAAAAnRSTlMAAHaTzTgAAAA5SURBVBgZ7cExAQAAAMIg+6deDQ9gAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAHAli6IAAQf0000AAAAASUVORK5CYII=)

さいごに・・・

サービスプリンシパル名に関して言及しませんが、

Webアプリケーションを指す 重複することが許されない名前だと考えてください。

この後の手順として、Azure AD Application Proxy側でオンプレミスWebアプリケーションとの

連携手順が必要になってきますが、別の記事で紹介させてもらいます。

全てが、Kerberos ベースのSSOを実装できるWebシステムとは限らないため

構成するまでにまずは、どのような認証方式をとっているWebシステムか確認をしたうえで、

Azure AD Application Proxyで実装できる認証方式の中からマッチしている物を選んで実装してくださいね。

![コンピューターアカウントを右クリックして[プロパティ]をクリック](https://kurataku.com/wp-content/uploads/2021/11/c769555f88257e014ebc5fb2f3377098.png)

![Azure AD Application Proxy Connectorを導入したサーバーのプロパティにて [委任]タブをクリック](https://kurataku.com/wp-content/uploads/2021/11/eda17133dfd08cc7e97bf7a4277b7987.png)

![[http/サーバー名]となっている項目を探しクリックします。その後[OK]をクリック](https://kurataku.com/wp-content/uploads/2021/11/7acb4b7ae3d7302ab3f5f7a8a27b0156.png)

![[http/サーバー名]が追加されたことを確認し、[適用]をクリックした後に[OK]をクリックして完了](https://kurataku.com/wp-content/uploads/2021/11/7fa8ccb3e423e69875a65cc9364834cc.png)