目次

条件付きアクセス ( アクセス制御 ) って何?

簡単にまとめると、Microsoft 365 のアカウントを使った認証を制御しよう!ってことです。

ここで重要なのが、制御する方法は「アクセスを許可する」いわゆるホワイトリスト形式 ではなく「アクセスを拒否する」ブラックリスト形式となることです。事前に設定した条件に一致しない接続の場合は、アクセスをブロックすることが可能です。

そのため、すべてのアクセスが許可されているのが基本形態となり「ブロック または 拒否 したいアクセス条件のブラックリストを作成してあげる」という認識を持っていただくと良いかと思います。

設定できる条件は複数あり、組み合わせが可能となっています。

設定をするときには、自分が何を制限したいのか。これを明確化させ、ブロックを組み合わせるイメージで「アクセスを拒否する」条件を作成していくことになります。

作成したタイミングから[すべてのユーザー]に適用されるわけでは無く、適用される範囲を割り当てて制限することも可能です。

作成例としては、「ある拠点からの接続以外はブロックする。ただし多要素認証が要求され問題なく認証できると接続可能とする」といった制限が可能です。

条件付きアクセス 優先順位は設定できる?

私自身、ここに悩ませることは多く、上位のポリシーで許可されれば後続はチェックせずに接続させたいことがあります。

しかし、うまく条件を組み合わせ作成することで、優先順位を意識させない制限を作成することも可能です。

作成時の注意点として、以下があります。

- 複数の 条件付きアクセス ポリシーを作成している場合に、どれか1つでも条件を満たさない場合は、アクセスがブロックされます。

- 作成したどの 条件付きアクセス ポリシーにも当てはまらない または 当てはまるが条件を満たした場合は、アクセスが許可されます。

- 1つの 条件付きアクセス ポリシーの中で、制限対象となっている条件に対して1つでも満たさなかった場合、アクセスがブロックされます。

- アクセスのブロック が優先されます。そのため複数のポリシーを構成しアクセスが許可されている物とアクセスがブロックされるものが混在すると アクセスはブロックされます。

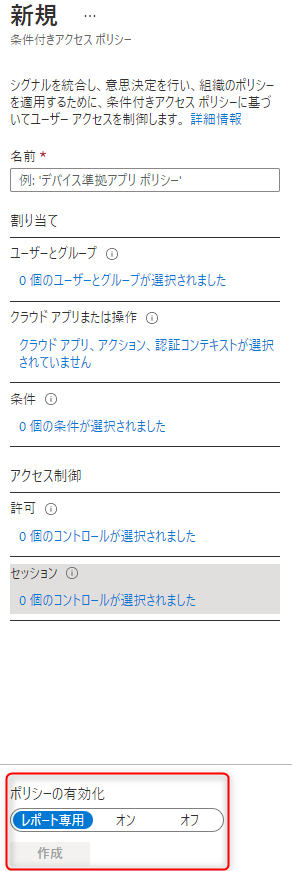

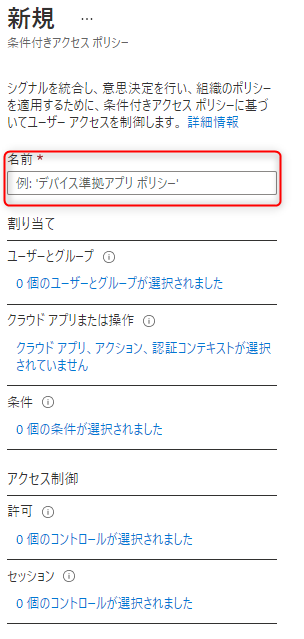

条件付きアクセス ポリシーの構成方法

項目:名前

任意の名称を付けてください。

アクセス制限 を 複数の 条件付きアクセス ポリシーを組み合わせて作成する場合には、どのような制御を行っているか

一目でわかるポリシー名にすることをオススメします。

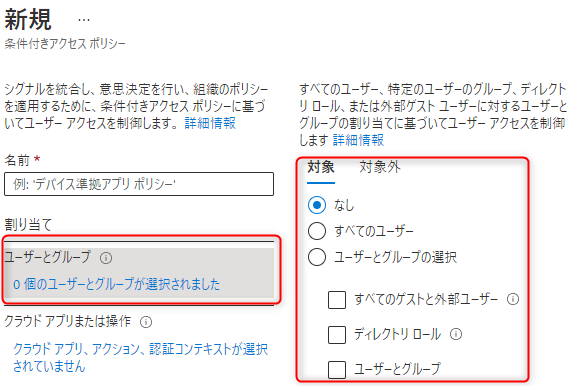

項目:割り当て の設定

- [ユーザーとグループ] の設定

- ポリシーの対象としてアクセス制御をするユーザーアカウントを指定します。

※必須の設定となります。設定しなかった場合には、ポリシーは動作しません私個人的な経験則ですが、管理者アカウントは [ 対象外 ]に含んでおいた方が良いです。

含んだ状態で ポリシー を有効化した場合に、誰も接続できなくなり、どうしようもない状況が生まれてしまう可能性があります。 別ポリシーにて多要素認証を有効化しておく。等してセキュリティを高めてください。

- ポリシーの対象としてアクセス制御をするユーザーアカウントを指定します。

- [クラウドアプリまたは操作] の設定

- ポリシーの対象としてMicrosoft 365 アカウントを利用して認証するサービスを指定します。

※必須の設定となります。設定しなかった場合には、ポリシーは動作しません![[クラウドアプリまたは操作] の設定](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAj4AAAF4AQMAAABuFWEDAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAADFJREFUGBntwTEBAAAAwiD7p14LL2AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAHAQazgAAX1YIBUAAAAASUVORK5CYII=)

- ポリシーの対象としてMicrosoft 365 アカウントを利用して認証するサービスを指定します。

- [条件] の設定

※以下項目から1つは必ず設定してください。設定しなかった場合には、ポリシーは動作しません。- ユーザーのリスク

ユーザーアカウントに関して疑わしいアクションがある場合に制御対象となります - サインインのリスク

複数の場所からのアクセスやアクセス回数、パスワード失敗回数など疑わしいアクションがある場合に制御対象となります - デバイスプラットフォーム

制御対象とするOSを選択することが可能です - 場所

事前にロケーション (グローバルIP) を設定しておくことで、特定の接続元を制御対象にできます - クライアント アプリ

接続時に使用したアプリケーションが特定のものだった場合に制御対象にできます - デバイスの状態 (プレビュー)

接続時に使用している端末の状態を確認し、制御対象にできます - デバイスのフィルター (プレビュー)

構文を作成し、特定のデバイスのみ制御対象とすることができます![[条件] の設定](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAAAkwAAAJrAQMAAAAoA14OAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAAENJREFUGBntwQEBAAAAgqD+r3ZIwAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAgD8BtVkAAU+64SwAAAAASUVORK5CYII=)

- ユーザーのリスク

項目:アクセス制御

- [許可] の設定

- アクセスのブロック

上記[割り当て]に当てはまった場合に、アクセスをブロックすることが可能です。 - アクセスの許可

上記[割り当て]に当てはまった場合に、以下特定の条件下にてアクセスを許可します。- 多要素認証を要求する

電話認証やSMS認証、アプリケーションでの認証を要求します - デバイスは準拠しているとしてマーク済みである必要があります

Intune に 端末が登録され、コンプライアンスポリシー にて 準拠している とマークされているか確認します - Hybrid Azure AD Join を使用したデバイスが必要

Hybrid Azure AD Join 状態の端末からの接続か確認します - 承認されたクライアント アプリが必要です

Intune アプリ保護 ポリシー にて制御されているアプリケーションからの接続か確認します。

ただし、端末がIntuneに登録され制御されている必要はありません。

※アプリ保護ポリシーは、基本的にMicrosoftが提供しているアプリケーションからの接続が対象です - アプリの保護ポリシーが必要

Intune アプリ保護 ポリシー にて制御されているアプリケーションからの接続か確認します。

ただし、端末がIntuneに登録されている必要があります。

※アプリ保護ポリシーは、基本的にMicrosoftが提供しているアプリケーションからの接続が対象です - パスワード変更を必須とする

パスワード変更を強制させます。本ポリシーを有効化することで多要素認証が強制的に有効化されます。

ただし、上記の他[アクセス件の付与]と共存することはできません。![[許可] の設定](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABoYAAAKPAQMAAAB6kupwAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAAJxJREFUGBntwYEAAAAAw6D7U0/hANUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAOAQZbAABqxwMvwAAAABJRU5ErkJggg==)

- 多要素認証を要求する

- アクセスのブロック

- [セッション] の設定

- アプリによって適用される制限を使用する

事前にExchange OnlineやSharePoint Onlineにて設定しているアクセス制限に従って、制御することが可能です - アプリの条件付きアクセス制御を追加

Microsoft 365 アプリケーション事にアクセス制御を細かに決めることが可能です。

Exchange Onlineへの接続は、多要素認証を求める。 SharePoint Onlineへの接続は、多要素認証を求めない。等

ただし、Azure AD Premium P2 が必要です - サインインの頻度

セッションを保持するためのトークン有効期限を設定することが可能です。

規定では、認証トークンの有効期限は 14日間 ですが、1日や1時間といった期間に変更が可能です。 - 永続的なブラウザー セッション

利用者がしようしていたブラウザーを閉じた後も、再度開いたときにセッション情報が残り

再認証を必要とせず、Microsoft 365 にアクセスすることが可能となります。

ただし、制限事項が多い機能となりますので利用する場合は、都度詳細情報を確認してください。![[セッション] の設定](data:image/png;base64,iVBORw0KGgoAAAANSUhEUgAABoQAAAKPAQMAAAB+ZzpNAAAAA1BMVEUAAACnej3aAAAAAXRSTlMAQObYZgAAAJxJREFUGBntwYEAAAAAw6D7U0/hANUAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAOAQZbAABqxwMvwAAAABJRU5ErkJggg==)

- アプリによって適用される制限を使用する

項目:ポリシーの有効化

- レポート専用

制限はしませんが、サインインログにて、制御を有効化した場合にサインインが 成功 していたか 失敗 したかを確認することが可能です - オン

条件付きアクセス ポリシーを有効化します - オフ

条件付きアクセス ポリシーを有効化せずに、保存のみ行います

まとめ

1つだけ作成することは簡単ですが、複数作成し、抜け穴がないように構成していくのは難しかったりします。

パズルの組み合わせなので、何をしたいかを明確化させて作成していくとミスが無く作成できると思います!

作成するときには、一度紙や付箋/PowerPoint/Excelなどで図解して抜けが無いか確認してみてください。

私は構成を考えるたびに、紙に記載したり付箋に書いたりして構成イメージを深めるようにしていますよ

![[クラウドアプリまたは操作] の設定](https://kurataku.com/wp-content/uploads/2021/06/条件付きアクセス作成3.png)

![[条件] の設定](https://kurataku.com/wp-content/uploads/2021/06/条件付きアクセス作成4.png)

![[許可] の設定](https://kurataku.com/wp-content/uploads/2021/06/条件付きアクセス作成5.png)

![[セッション] の設定](https://kurataku.com/wp-content/uploads/2021/06/条件付きアクセス作成6.png)