本記事に記載の内容は、

「Microsoft Defender for Cloud Apps - アクセス制御を行う方法」に関する内容となっています。

Azure AD Premiumの条件付きアクセスとの差を記載しているので、

何が違うの?と気になっている方は、一読頂ければ嬉しいですっ。

目次

Microsoft Defender for Cloud Apps (MDA) と

Azure AD Premium 条件付きアクセスの違い

Microsoft Defender for Cloud Apps と 条件付きアクセスは、連携するものとなっており

別物と考える必要はありません。

基本的には、条件付きアクセスの機能を拡張する 物と考えてください。

どのような拡張性があるのか。簡単に記載してみます。

Azure AD 条件付きアクセス の基本構成

条件付きアクセスは、条件(Conditional) と 制御(Control)で構成されています。

以下構成の中から、[条件]から[許可/拒否]の間にMDAが入り拡張されます。

1 条件 ( Conditional )

- ユーザーとグループ:適用するアカウントを指定

- クラウド アプリ:適用する接続先クラウド アプリを指定

- 条件 :以下組み合わせが可能

- サインイン リスク

- 対象デバイス OS の指定

- クライアント端末の接続場所

- クライアント端末が利用するアプリケーション

- デバイス アカウントの属性

2 制御 ( Control )

- 許可/拒否 :以下制御方法の選択が可能

- 拒否

- 許可 - 多要素認証をクリアする

- 許可 - デバイスが準拠している

- 許可 - 参加しているドメイン

- 許可 - 承認したアプリを利用

MDAによる、条件付きアクセスの拡張 / 設定

上記章[Azure AD 条件付きアクセス の基本構成]の

[条件]と[制御]の間に MDAによる制御を追加することが可能です。

条件付きアクセスの[条件]かに当てはまった場合、

更にMDAによる制御を実施する形になります。

1 Azure AD - 条件 ( Conditional )

- ユーザーとグループ:適用するアカウントを指定

- クラウド アプリ:適用する接続先クラウド アプリを指定

- 条件 :以下組み合わせが可能

- サインイン リスク

- 対象デバイス OS の指定

- クライアント端末の接続場所

- クライアント端末が利用するアプリケーション

- デバイス アカウントの属性

- セッション

- アプリの条件付きアクセス

2 MDA - 条件 ( Conditional )

- フィルター

- User Agent

- 証明書

- アクティビティ

- ファイルの精査

- 等々

3 MDA - 制御 ( Control )

- アクション

- アラート

- ブロック

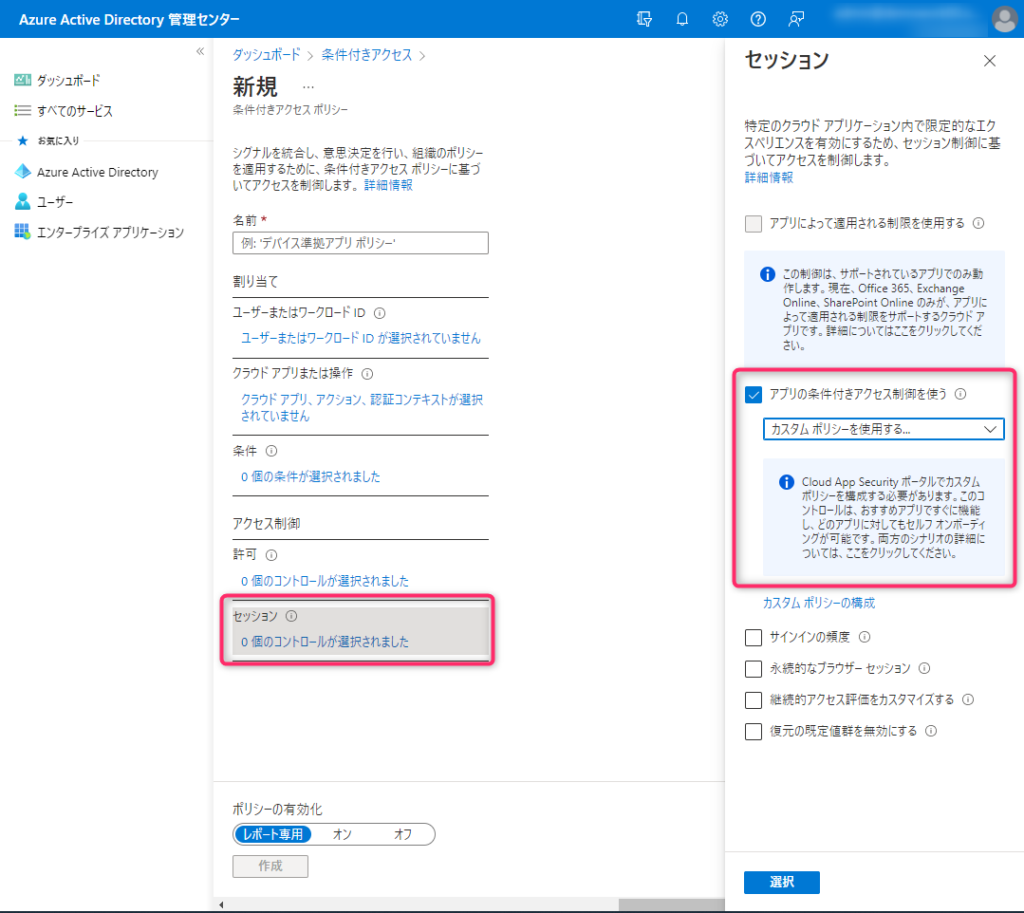

条件付きアクセス から MDAを設定する方法

Azure Active Directory admin center の 条件付きアクセスにて

[セッション] - [アプリの条件付きアクセス制御を使う]にチェックを入れることで

条件付きアクセスの[ユーザー/グループ]と[クラウド アプリ]と[条件]に当てはまったアクセスを

Microsoft Defender for Cloud Apps のアクセス制御に引き渡すことが可能です。

MDAにて条件を設定する方法

Microsoft Defender for Cloud Apps ポータル にて設定することになります。

まずは、MDAポータルにアクセスして [アクセスポリシー] または[セッションポリシー]を作成します。

設定対象となるMDAポータル画面は以下となります。

MDAによる証明書認証 (CBA)の設定手順

以前実装し手順化した記事があるので、以下記事を参考にしてみてくださいっ 本記事に記載の内容は、「特定のクラウドサービスにアクセスしようとするユーザーアカウントが、事前配布している証明書を持っているかどうかを判定させて、その結果に基づいて条件付きアクセスにてアクセス制御する ... 続きを見る

Cloud Apps - 条件付きアクセスで証明書認証を実施する

さいごに・・・・

Azure Active Directory の 条件付きアクセスとMicrosoft Defender for Cloud Apps の組み合わせ・・・

考えるだけで、どうすればいいの!って 頭抱えたくなりますよね。。。

実際に設定することで、見えてくる部分が多くあるので、ぜひ試してみてください。

(記事前半が、文字ばかりで申し訳ないですが 参考になれば嬉しいです)