本記事に記載の内容は、

「Microsoft Entra Connectの自動アップデートを有効にする」方法をまとめてみます。

参考程度に見てもらえれば嬉しいです。

Microsoft Azure Active Directory Connect または、Microsoft Entra Connect を導入していると定期的にアップデートを求められます。

既定の動作であれば、自動アップデートが有効化されているため特に意識はしていない場合が多いと思います。

しかし、バージョン 2.3.20 からは 導入サーバーにてTLS1.2が有効化されていないとインストール不可。またアップデート不可となっています。

そのため、TLS1.2が有効化されていない端末では自動アップデートが動作しません。

この記事を読んでくださっている方の中には、Microsoftからのメールでアップデートを促されて困っている方がいると思います。

そのようなときは、TLS1.2を有効化しアップデートすることが有効です。

本投稿では、「TLS1.2が有効か否かのチェック」と「自動アップデートが有効か否かのチェック」を記載したうえで、有効にする方法を記載しています。

目次

Entra Connect 導入サーバーにて、TLS1.2が有効になっているか確認する

管理者として実行したPowerShell にて、以下のコマンドを実行します。

実行後に出力された結果が、以下に記載した「実行結果」と同一の場合TLS1.2は有効になっていません。

コマンド

Function Get-ADSyncToolsTls12RegValue

{

[CmdletBinding()]

Param

(

# Registry Path

[Parameter(Mandatory=$true,

Position=0)]

[string]

$RegPath,

# Registry Name

[Parameter(Mandatory=$true,

Position=1)]

[string]

$RegName

)

$regItem = Get-ItemProperty -Path $RegPath -Name $RegName -ErrorAction Ignore

$output = "" | select Path,Name,Value

$output.Path = $RegPath

$output.Name = $RegName

If ($regItem -eq $null)

{

$output.Value = "Not Found"

}

Else

{

$output.Value = $regItem.$RegName

}

$output

}

$regSettings = @()

$regKey = 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regSettings

実行結果

| Path | Name | Value |

| HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 | SystemDefaultTlsVersions | Not |

| HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 | SchUseStrongCrypto | Not |

| HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 | SystemDefaultTlsVersions | Not |

| HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 | SchUseStrongCrypto | Not |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | Enabled | Not |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | DisabledByDefault | Not |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | Enabled | Not |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | DisabledByDefault | Not |

TLS1.2が無効だった場合、有効にする

管理者として実行したPowerShell にて、以下「コマンド①」を実行して、サーバーを再起動します。

その後、以下「コマンド②」を実行しTLS1.2が有効化されているか確認をします。

「コマンド②」の結果として以下の「実行結果」が出力されることを確認して完了です。

コマンド①

If (-Not (Test-Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take affect.' -ForegroundColor Cyan

コマンド②

Function Get-ADSyncToolsTls12RegValue

{

[CmdletBinding()]

Param

(

# Registry Path

[Parameter(Mandatory=$true,

Position=0)]

[string]

$RegPath,

# Registry Name

[Parameter(Mandatory=$true,

Position=1)]

[string]

$RegName

)

$regItem = Get-ItemProperty -Path $RegPath -Name $RegName -ErrorAction Ignore

$output = "" | select Path,Name,Value

$output.Path = $RegPath

$output.Name = $RegName

If ($regItem -eq $null)

{

$output.Value = "Not Found"

}

Else

{

$output.Value = $regItem.$RegName

}

$output

}

$regSettings = @()

$regKey = 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'Enabled'

$regSettings += Get-ADSyncToolsTls12RegValue $regKey 'DisabledByDefault'

$regSettings

実行結果

| Path | Name | Value |

| HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 | SystemDefaultTlsVersions | 1 |

| HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 | SchUseStrongCrypto | 1 |

| HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 | SystemDefaultTlsVersions | 1 |

| HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 | SchUseStrongCrypto | 1 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | Enabled | 1 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server | DisabledByDefault | 0 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | Enabled | 1 |

| HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client | DisabledByDefault | 0 |

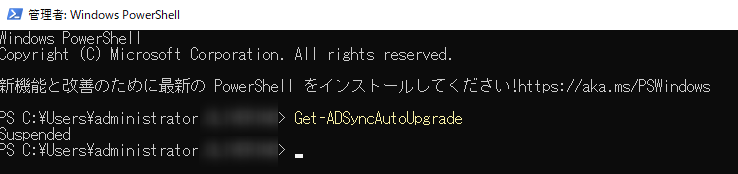

Entra Connect の自動アップデートが有効になっているか確認

管理者として実行したPowerShell にて、以下「コマンド」を実行して、自動アップデートが有効になっているか確認します。

実行結果が、Suspended や Disabledになっている場合は、自動アップデートが動作していない状況です。

もし、理由も一緒に表示された場合は、表示された理由に対する対応も必要になります。

コマンド

Get-ADSyncAutoUpgrade -Detail

実行結果例:

Entra Connect の自動アップデートを有効にする

管理者として実行したPowerShell にて、以下「コマンド1」を実行して、自動アップデートを有効にします。

可能であれば、コマンド実行後にサーバーを再起動することをオススメします。

これで、Microsoft Entra Connectの自動アップデートを有効にすることができます。

コマンド1

Set-ADSyncAutoUpgrade -AutoUpgradeState Enabled

![]()

上記「コマンド1」を実行した後に、下記の「コマンド2」を実行します。

実行結果として、「Enabled」と表示されることを確認します。

コマンド2

Get-ADSyncAutoUpgrade

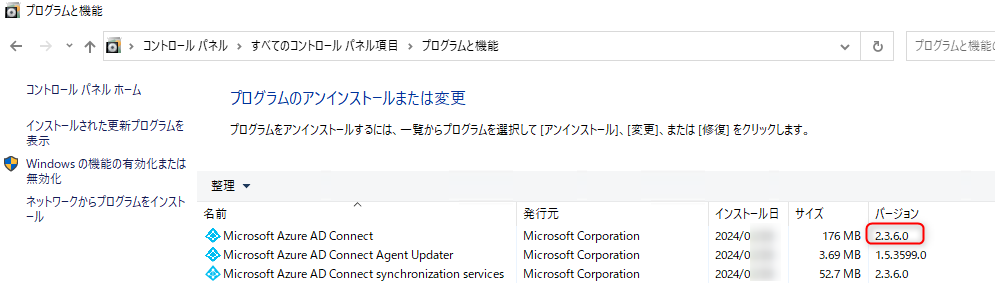

おまけ・・・Entra Connectのバージョン確認方法

Microsoft Entra 管理センター > ハイブリッド管理 > Microsoft Entra Connect > Conncet同期 にて確認することが出来ます。

Entra Connect導入サーバーで確認する場合は、「プログラムと機能」にて確認が可能です。

さいごに

2025年4月30日までにアップデートが必要とMicrosoftから通知があって・・・といった理由で本記事にたどり着いている方がいらっしゃると思います。

手動でのアップデートが怖いから自動アップデートをしてみよう。と判断をいただいている場合は、まずは自動アップデートを有効にしてみるのも良い手だと思います。

定期的にアップデートされているか確認をしてください。場合によっては、手動でのアップデートが必要になることもあります。

※何度か試行しましたが、自動でアップデートされる動作を確認しています。