本記事に記載の内容は、

「 個人的に気になった [Microsoft Defender for CloudApps]について」調べてみたのでまとめてみます。

参考程度に見てもらえれば嬉しいです。

調べれば調べるほど、詳しい情報が出てきますが、今回は わかりやすさ重視です。

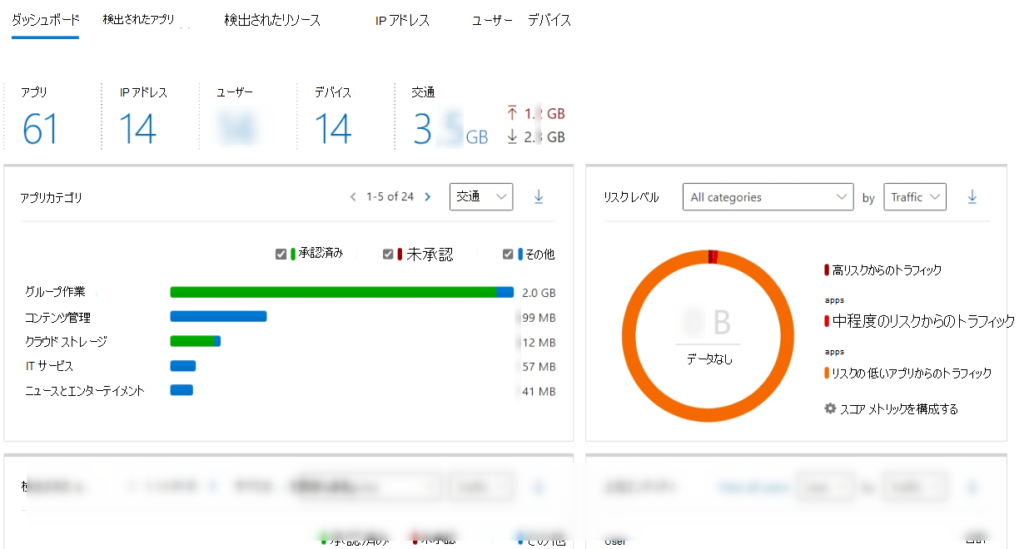

CloudAppsのダッシュボードイメージ画像

CloudAppsって、どんな機能があるの?

クラウドアプリケーションを安全に使うために利用する機能が揃っているツールと考えてよさそうです。

調べていく中で、4種類の機能に分類されることがわかりました。

機能を利用することで、クラウドアプリケーションを安全に使うことが出来るようになります。

- シャドウIT検出

- SaaSセキュリティ体制管理(SSPM)

- 情報保護

- 拡張検出と対応(XDR)

それぞれどんな機能?? 簡単にまとめる

シャドウIT検出

内緒で使っているアプリケーションを見つける機能です。

例えば、会社のネットワークに接続した端末で社員が勝手に利用しているアプリケーションを見つけて通知してくれます。

SaaSセキュリティ体制管理(SSPM)

クラウドアプリケーションのセキュリティ設定を評価し、改善提案を行う機能です。

例えば、クラウドストレージサービスの設定を見直してもっと安全に使えるようにアドバイスしてくれます。

情報保護

機密データの保護とコンプライアンスの確保を行う機能です。

例えば、重要な書類が外部に漏れないように、特定の条件でアクセスを制限する機能です。

拡張検出と対応(XDR)

高度な脅威を検出し、対応するための機能です。

「高度な脅威」がイメージしづらいですが、例えば会社ネットワークに不正アクセスがあった場合、それをすぐに見つけて対処するような機能です。

それぞれどんな機能?? もっと詳しくまとめる

総じて必要になるライセンスは、Microsoft 365 E5 (EMS E5 + Microsoft Defender for Endpoint E2)のようです。

なかなかハードルが高いですね・・・。

シャドウIT検出

構成するためには

プロキシサーバーやファイアウォールと統合する必要があります。

統合することでネットワークトラフィックを監視することが可能となり、利用されているアプリケーションを検出することが可能になります。

なお、Zscalerなどの一部のサードパーティプロキシ機能を持つソリューションと統合することも可能なようです。

SaaSセキュリティ体制管理(SSPM)

構成するためには

対象のクラウドアプリケーションをDefender for CloudAppsに接続する必要があります。

接続が完了するとMicrosoft Secure Scoreを通じてMicrosoftベンチマークに基づいたセキュリティ評価が行われます。

対策方法に関するガイドも表示されるようです。

情報保護

構成するためには

DLPポリシーの設定とMicrosoft Purviewとの統合が必要になります。

ポリシーが適用されたクラウドに保存されているデータを保護し、ポリシーに基づいた制御を行います。

Microsoft Purview Information Protectionを利用するため、組織運用するまでのハードルが高いと感じました。

ちなみに・・・

Microsoft Purview Information Protection(MPIP) と Azure Information Protection(AIP)の違いについて質問いただくことがありますが、

ざっくりな説明としては保護をする範囲が異なります。

MPIPは組織全体(クラウド/オンプレミス)を保護します。AIPはドキュメントやメールの保護を行います。

保護って何するの?と疑問に持たれた方・・・すみません。いつか別記事でまとめます。

拡張検出と対応(XDR)

構成するためには

Microsoft Defender for Endpoint、Defender for Office 365、Defender for Identity、Defender for Cloud Appsなどのセキュリティツールと統合します。統合することでエンドポイント、メール、アプリケーション、クラウドサービスなど、複数のソースからのデータから脅威を検出しインシデント管理や自動化された応答機能が提供されます。

まとめ

ここまで読んでいただきありがとうございます。

Microsoft Defender for Cloud Appsは、クラウドアプリケーションのセキュリティを包括的に管理するためのツールです。

未承認のアプリケーションを検出したり、セキュリティ設定を評価して改善提案を行ったり、機密情報を保護したりします。

このソリューションを利用することで、クラウドサービスを利用することで発生するリスクを最小限に抑えることが出来ます。

構成ハードルが高い製品となり、管理者が機能を把握することはもちろんのこと統合状況を把握する必要があるため運用ハードルが高い製品だと感じましたが、導入することで企業内で使われているすべてのクラウドサービスを把握し、リスク管理を行うことができるのは魅力的に感じました。